Lumma Stealer, attacco Hacker ai canali YouTube

Gennaio 09, 2024Lumma Stealer, un software dannoso della famiglia dei Malware è stato progettato per rubare dati sensibili.

Ben trovati Amici di TuttoYouTube! In questo articolo parleremo di un grave problema di sicurezza della privacy che sta affliggendo da qualche giorno anche il mondo di YuoTube. Nello specifico, attraverso un Malware denominato “Lumma Stealer” i canali vengono hackerati in modo tale da condividere video che all’apparenza sembrerebbero conformi, ma in realtà non lo sono per niente!

Entriamo nel dettaglio per capire bene cosa stia succedendo. Se sei un creators, o comunque hai un canale YouTube, fai molta attenzione e leggi bene questo articolo.

Lumma Stealer, conosciamolo meglio.

Lumma Stealer è un noto info-stealer, un malware che permette di rubare numerosi dati da browser e applicazioni. Può rubare password, cookie, numeri delle carte di credito e informazioni dai wallet di criptovalute.

La versione 4.0 include varie tecniche di offuscamento del codice e una innovativa tecnica anti-sandbox che sfrutta la trigonometria. L’obiettivo è verificare se il sistema infetto viene controllato da un utente o se è stato simulato in un ambiente virtuale (soluzione molto comune tra i ricercatori di sicurezza).

Per rilevare l’attività umana viene determinata la posizione iniziale del puntatore del mouse e le successive quattro posizioni. Un’altra funzionalità permette invece di ripristinare i cookie di sessione di Google.

Come Lumma Stealer elude la piattaforma YouTube.

I ricercatori della sicurezza informatica FortiGuard Labs di Fortinet hanno individuato una nuova ondata di minacce informatiche, con attori delle minacce malintenzionati che sfruttano i canali YouTube per diffondere il noto Lumma Stealer attraverso software craccato.

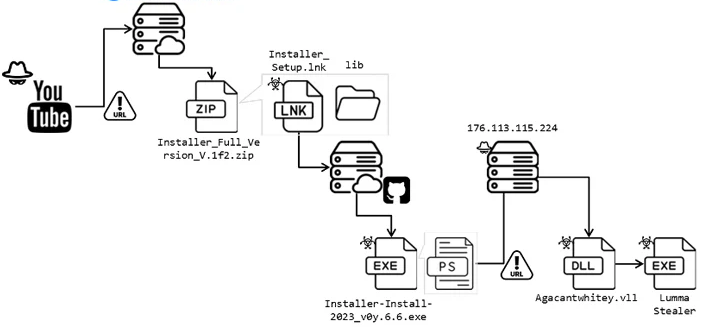

Le campagne malware esaminate dai ricercatori coinvolgono video su YouTube che mascherano contenuti relativi ad applicazioni craccate, indirizzando gli utenti a guide di installazione con URL dannosi nascosti.

Ciò che distingue questa minaccia è la tecnica di elusione degli aggressori, che fa uso di piattaforme open source come GitHub e MediaFire, un servizio di condivisione di file e cloud storage, per evitare le tradizionali blacklist dei filtri web.

I file ZIP di installazione appositamente preparati agiscono come esche efficaci, sfruttando l’intenzione degli utenti di installare applicazioni e spingendoli a cliccare sui file dannosi senza sospetti. Gli aggressori utilizzano un loader .NET privato con controlli ambientali, misure anti-macchine virtuali e funzioni anti-debug.

Come Lumma Stealer opera all’interno della piattaforma.

Lumma Stealer, una minaccia nota per mirare a informazioni sensibili come credenziali utente, dettagli di sistema, dati del browser ed estensioni, è stata attivamente promossa sul dark web e sui canali Telegram dal 2022. La presenza globale del malware è evidente, con un picco osservato a dicembre.

Nel loro post sul blog condiviso con Hackread.com prima della pubblicazione di martedì, FortiGuard Labs ha dettagliato le complesse fasi dell’attacco, analizzando più a fondo le tattiche utilizzate dal gruppo di minacce.

“Il modus operandi della campagna malware prevede che gli aggressori compromettano l’account di uno YouTuber e caricano video che sembrano condivisioni legittime di software craccato.” , ha dichiarato il Team di FortiGuard Labs.

Successivamente, gli utenti ignari vengono indotti a scaricare un file ZIP da siti di condivisione file, contenente materiale dannoso per le fasi successive dell’attacco. Gli aggiornamenti regolari di questi file suggeriscono che gli aggressori stiano costantemente rivedendo i loro metodi per diffondere il malware in modo efficace.

È importante notare che la campagna prevede anche l’uso di un loader .NET privato, indicando uno strumento nascosto che crea un set speciale di istruzioni per garantire l’esecuzione del codice senza essere rilevato. Questo script si connette ai repository GitHub e scarica i dati binari crittografati dai server scelti in base alla valutazione della data di sistema.

In aggiunta, il file DLL, incaricato della decodifica del payload di Lumma Stealer, effettua approfonditi controlli ambientali per sfuggire all’analisi. Questi includono misure anti-VM e anti-debugging, oltre alla verifica delle piattaforme di virtualizzazione e degli ambienti sandbox. In breve, Lumma Stealer è dotato di funzionalità che gli consentono di evitare il rilevamento da parte delle soluzioni anti-malware.

Nella recente campagna, una volta che Lumma Stealer infetta il dispositivo, procede alla ricerca dei dati del browser della vittima. Ruba varie tipologie di informazioni, quali credenziali di accesso, dati personali, informazioni finanziarie e fondi di criptovaluta, accedendo ai portafogli crittografici. Inoltre, mira ad altri dati, inclusi le estensioni del browser.

YouTube, noto come un’eccellente piattaforma di intrattenimento, purtroppo si è trasformato anche in un redditizio rifugio per i criminali informatici. Nel corso degli anni, il sito di proprietà di Google ha registrato un aumento significativo di importanti infezioni da malware e truffe legate alle criptovalute.

Nel mese di ottobre 2023, i ricercatori hanno segnalato una nuova minaccia denominata Stream-Jacking, una tattica finalizzata a diffondere il malware Redline durante le trasmissioni in diretta per rubare fondi di criptovaluta. La gravità della situazione diventa evidente considerando che nel 2020, Google è intervenuto cancellando due milioni di canali e 51 milioni di video a causa della crescente diffusione di malware e truffe legate alle criptovalute.

Il metodo più efficace per difendersi? Prestare attenzione.

In conclusione, dato che gli attori delle minacce persistono nell’aggiungere nuove funzionalità dannose a Lumma Stealer, è fondamentale che gli utenti mantengano una vigilanza costante.

Si consiglia di prestare particolare attenzione quando si trattano applicazioni provenienti da fonti poco chiare, assicurandosi sempre di utilizzare applicazioni e software legittimi provenienti da fonti affidabili e sicure.